仙台CTF2025の技術勉強会で登壇しました

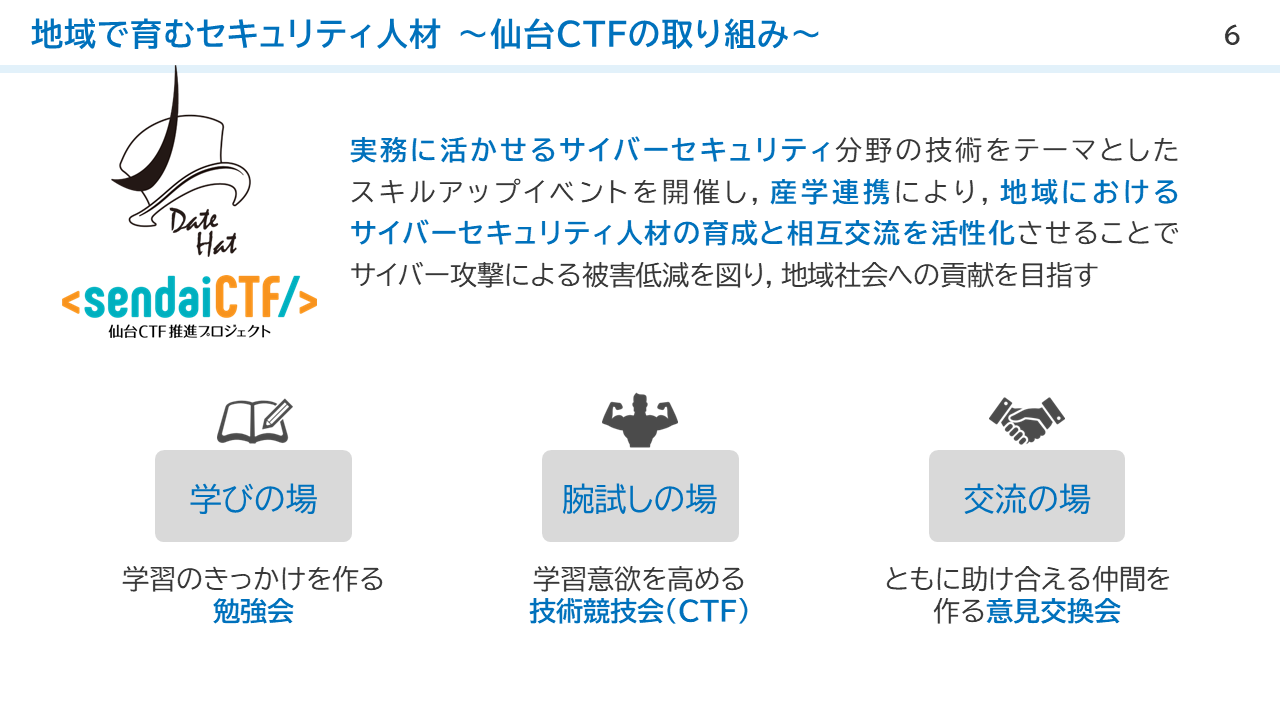

仙台CTF推進プロジェクトが主催する仙台CTF2025が2025年11月15日にenspaceで開催され,同プロジェクトの運営委員として技術勉強会で下記の講義を行いました.また,本研究室から2名の学部生・院生がCTFに参加しました.

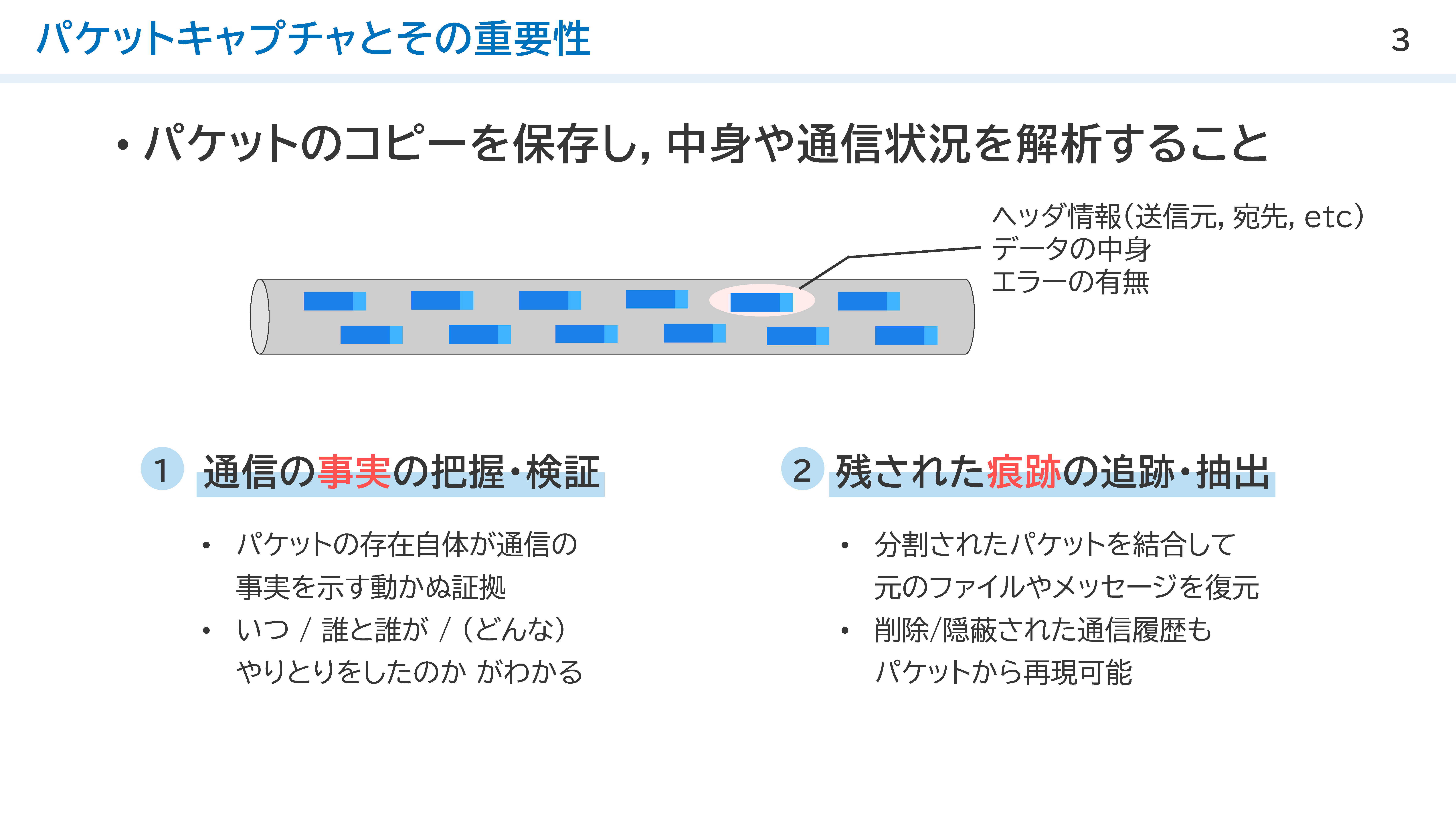

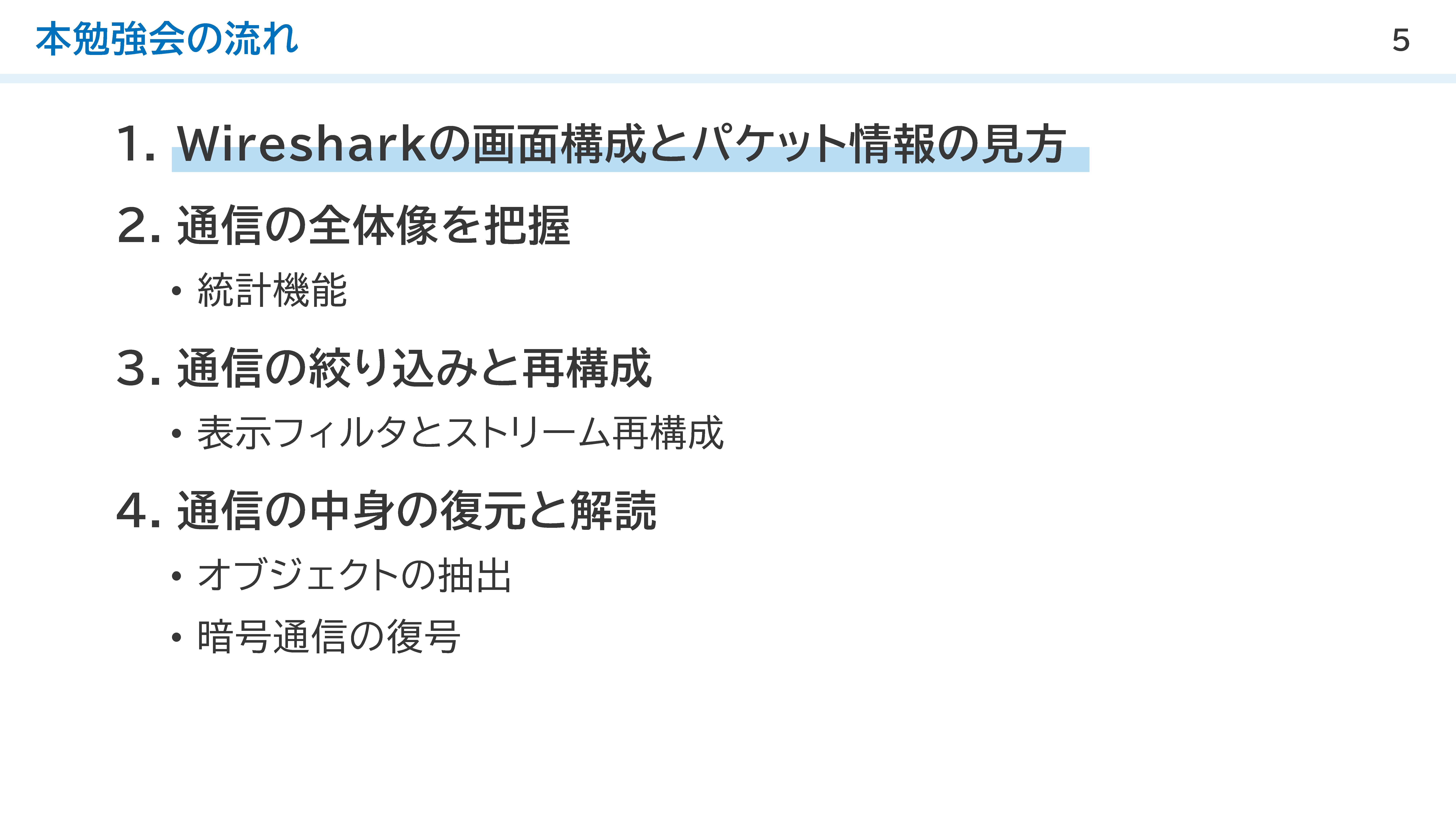

講義タイトル:Wiresharkによるネットワーク通信解析入門 - 基本操作から実践まで -

仙台CTF推進プロジェクトが主催する仙台CTF2025が2025年11月15日にenspaceで開催され,同プロジェクトの運営委員として技術勉強会で下記の講義を行いました.また,本研究室から2名の学部生・院生がCTFに参加しました.

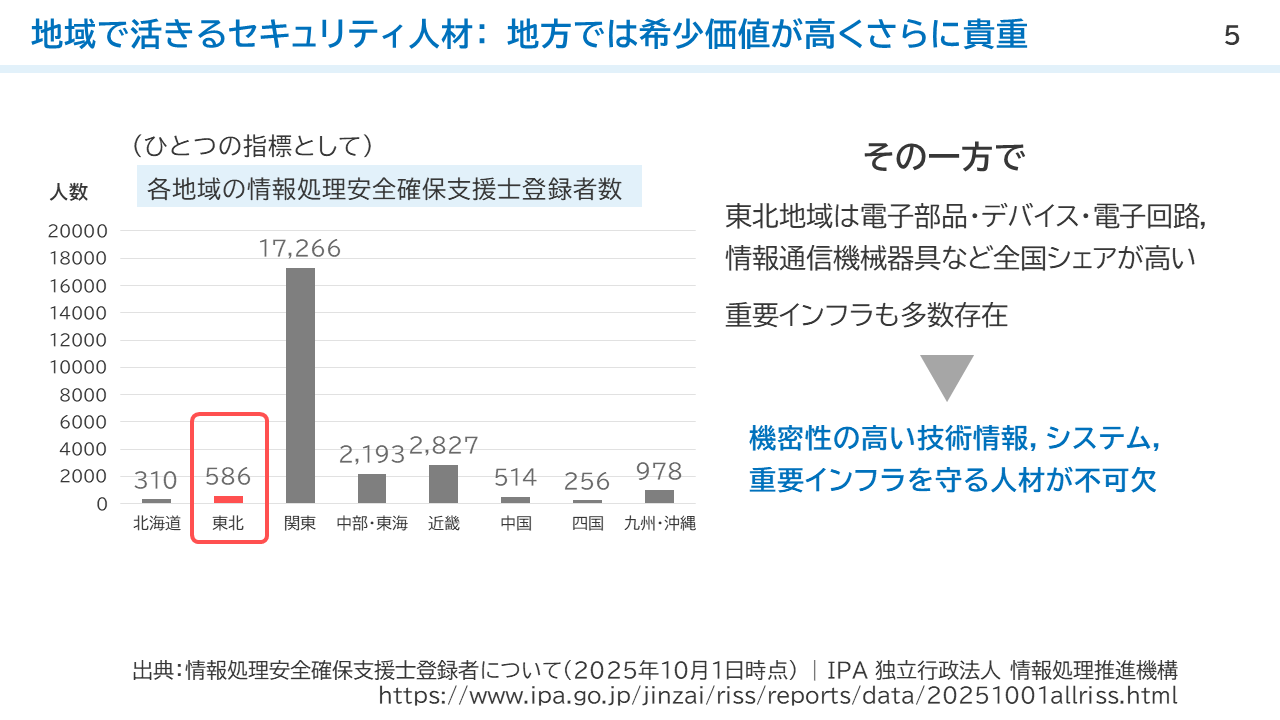

2025年11月8日に開催された全国型CTFコンテスト仙台会場において,仙台CTF推進プロジェクト 運営委員として下記の地域講演を行いました.

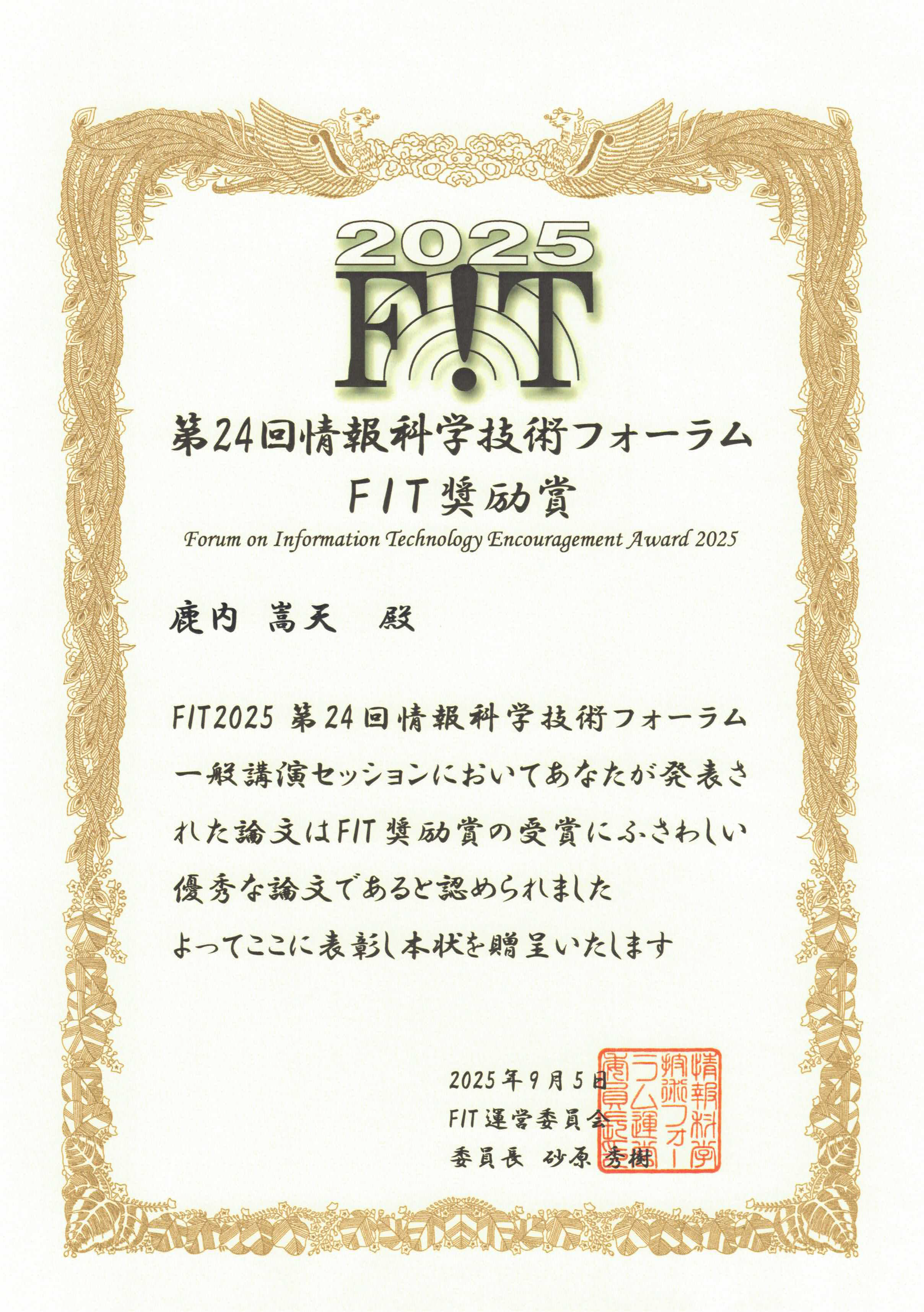

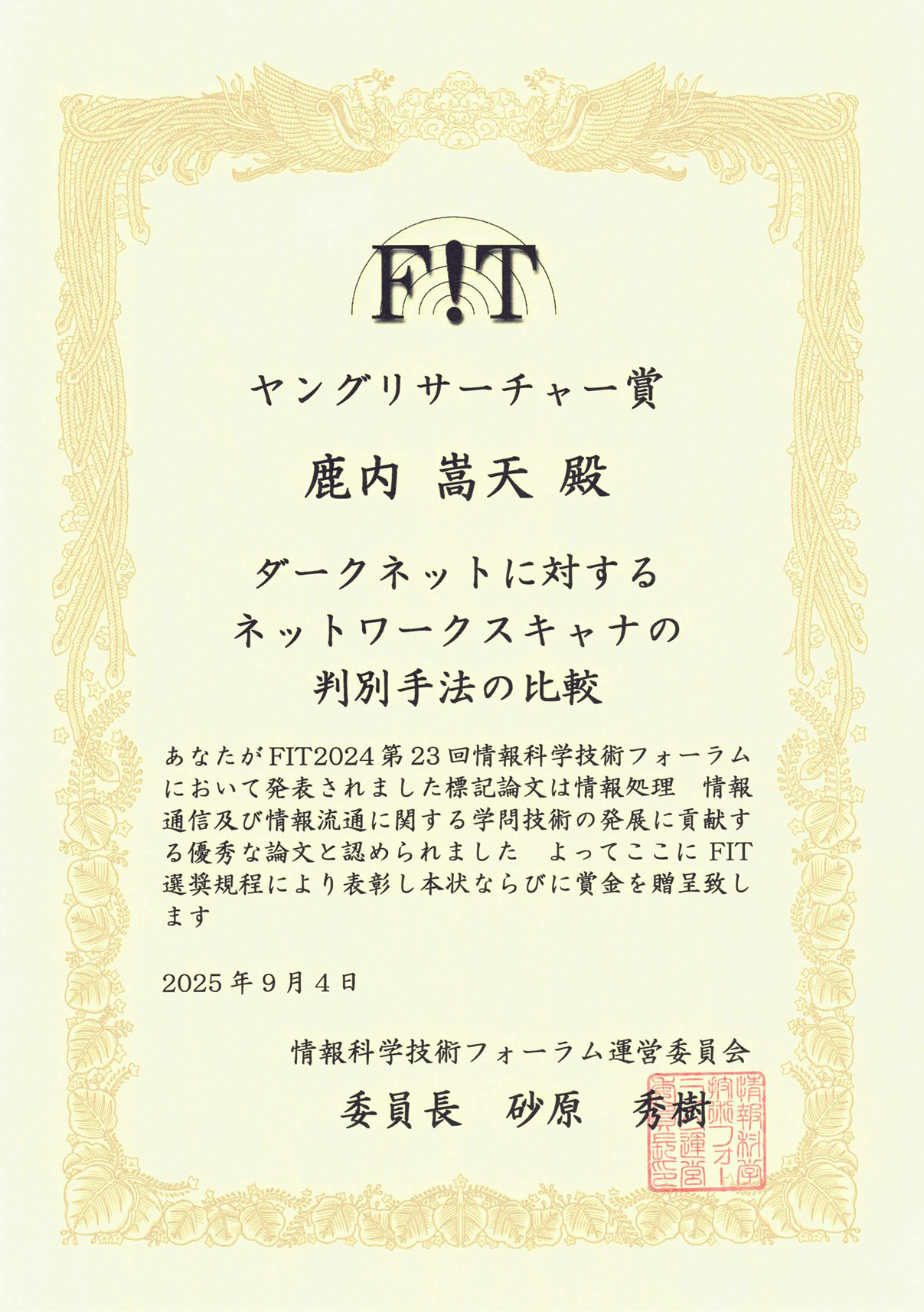

2025年9月3-5日に開催された第24回情報科学技術フォーラム(FIT2025)において,修士2年の鹿内 嵩天さんが行った発表に対し,FIT奨励賞が贈呈されました.

2025年9月22日に研究室配属集会が行われ,7名の3年生が新しく仲間に加わりました.

2025年9月3日~5日に北海道科学大学で開催された第24回情報科学技術フォーラム(FIT2025)において,修士2年生の鹿内 嵩天さん,修士1年生の武田 風雅さんが研究発表を行いました.

2025年9月3-5日に開催された第24回情報科学技術フォーラム(FIT2025)においてFIT学術賞表彰式が行われ,昨年度のFIT2024でFITヤングリサーチャー賞を受賞した修士2年の鹿内 嵩天さんに賞状が授与されました.

東北工業大学のWebサイトのコーナー「リレーエッセイ つなぐ教員から教員へ」に角田教授がエッセイを寄稿しました.

2025年7月1日(火)の1年生対象の必修科目「フレッシュパーソンセミナー」において,本研究室の4年生5名が1年生向けにインターネット安全教室を開講しました.

インターネット安全教室は,入学間もない1年生に対しインターネットの危険性および安全に利用するための注意点を説明する講座で,2021年度から毎年実施しています. 毎年,4年生がテーマ選定,講義資料作成,講義までのすべてを行い,今回は以下の2つのテーマで実演を交えた講義を実施しました.

2025年6月6日(金)に,宮城県警察本部で2025年度のサイバー防犯ボランティア委嘱式および研修会が開催されました.本学の大学生サイバーボランティアを代表して本研究室の4年生2名が出席し,委嘱状を受領するとともに,サイバー防犯ボランティア活動の要領に関する研修会を受講しました.

2025年5月22日(木)・23日(日)にタイの Thai-Nichi Institute of Technology (泰日工業大学) で開催された国際会議 2025 10th International Conference on Business and Industrial Research (ICBIR2025) において,修士2年生の鹿内 嵩天さんが以下の研究発表を行いました.